Hagamos un experimento: que levante la mano la persona que utiliza la misma contraseña -o variaciones sobre una misma contraseña- en la mayoría de los servicios que utilizáis en Internet. Aunque no puedo contar las manos que habéis levantado, estaremos de acuerdo en que es una práctica muy extendida.

La problemática de utilizar una misma contraseña -o variaciones de la misma contraseña- es bastante evidente: si alguien se hace con tu contraseña, estás vendido. Dicha persona tendría acceso a todos los servicios en los que utilizas la misma credencial y, lo que es peor, generalmente no te darías cuenta. Esto es una práctica nada recomendable y uno de los motivos principales por los que debemos utilizar contraseñas diferentes para cada servicio, para evitar los llamamos riesgos de ciberseguridad.

Algunos de los mantras más habituales que escuchamos los que nos dedicamos a la seguridad informática son éstos:

“Mi contraseña es segura porque tiene doscientos millones de caracteres alfanuméricos y es imposible de adivinar.”

Muchas personas tienen la común pero incorrecta creencia de que por el mero hecho de tener una contraseña larga con letras, números y símbolos es de por sí segura “porque es imposible de adivinar” o “porque llevaría mucho tiempo a un atacante crackearla”. Desde luego puede que sea imposible de adivinar, de eso no hay ninguna duda, pero los atacantes que extraen las contraseñas no son adivinos, sino especialistas en ciberseguridad que aprovechan las vulnerabilidades de las aplicaciones web y extraen las credenciales directamente desde la base de datos de la propia aplicación. En esta situación no importa cuán larga y fuerte sea tu contraseña, ya que lo que hacen es acceder al almacén y robarlas todas.

Un paralelismo de la vida real vendría a ser las cajas de seguridad de los hoteles. Imaginemos que estás de vacaciones en Fuerteventura y, antes de bajar a expoliar el copioso bufet del desayuno cual vaquero ante una diligencia, introduces tus objetos personales en la caja de seguridad, estableces una clave larga y robusta y te bajas a darte el homenaje mañanero. Si un atacante vulnera la ya-de-por-sí-poco-segura cerradura de tu habitación y roba la caja de seguridad entera, estás vendido. Fíjate que no te han robado la contraseña en sí misma, sino el almacén entero -con tus objetos dentro-. Con lo cual el atacante tiene todo el tiempo del mundo para obtener tu contraseña (y las de las demás cajas que haya robado) y publicarlas en Internet. Tal vez pienses que tu caja no sea de interés especial para el atacante, pero el atacante no piensa lo mismo, más abajo veremos por qué.

“No soy nadie especial, no suscito el interés público de los atacantes y por tanto no me atacarán directamente a mí y tampoco me importa que accedan a mis datos”

Lamento informarte que cuando los atacantes comprometen un sitio web en el que estás registrado no lo hacen por ti, mi glorioso usuario, sino porque obtienen las credenciales y datos personales de millones de personas a la vez para cometer fraude en tu nombre o cometer extorsión. Como normalmente ocurre, cuando la base de datos se hace pública, alguien tomará prestada tu dirección de correo y tu contraseña y… ¡bingo! Tendrá acceso a todos tus servicios que no se habían visto comprometidos (tu acceso a banca online, tu correo, etc.). Por ejemplo, uno puede considerar que las credenciales del gimnasio no son relevantes por sí mismas, pero si un atacante las obtiene y con ellas puede acceder a tu banca online, correo electrónico y redes sociales porque utilizas las mismas credenciales, pues implica que algo hemos hecho mal.

“De acuerdo, te creo, pero si pongo una contraseña distinta para cada servicio sin correlación entre ellas y que además sea larga y difícil no voy a poder recordarlas todas”

De eso vamos a hablar hoy. Una forma de mitigar las consecuencias de que un servicio web en el que estamos registrados se haya visto comprometido es, evidentemente, no haber utilizado esas mismas credenciales en ningún sitio más. Para hacernos la vida más fácil y no tener que recordarlas todas, existe un tipo de aplicaciones que nos crean contraseñas aleatorias y se almacenan de forma cifrada en nuestro sistema: los gestores de contraseñas.

Aunque existen bastantes aplicaciones de este tipo en el mercado, vamos a centrarnos en una aplicación en concreto: Keepass. La puedes descargar desde aquí.

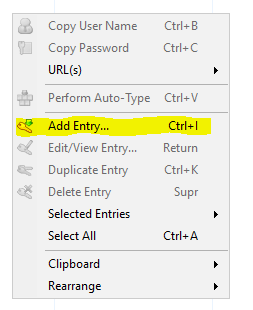

Keepass es un gestor de contraseñas multiplataforma (lo que significa que funciona en una variedad de sistemas operativos distintos: Windows, Mac, Linux, Android, iOS…) que almacena las credenciales en una pequeña base de datos local de forma cifrada. La aplicación es muy ligera y además hay versión oficial portable (que no requiere instalación). La aplicación nos permite crear con un solo click una contraseña aleatoria y larga y almacenarla de forma segura. Conforme abrimos la aplicación por primera vez, nos pedirá que establezcamos una contraseña maestra para abrir nuestra base de datos de credenciales. Ésta es la única contraseña que memorizaremos y es muy importante que sea robusta, ya que es la contraseña que nos permite mantener a salvo todas las demás claves. Recalco, es muy importante que sea robusta. Una vez establecida, podemos abrir nuestra base de datos y comenzar a crear claves. Para ello, pulsaremos el click derecho en cualquier parte de la ventana y seleccionaremos “Add Entry”:

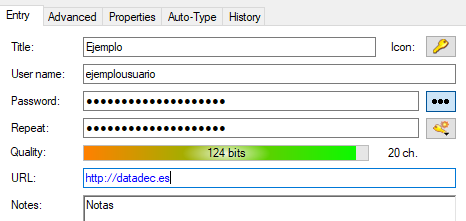

El usuario puede entonces establecer un nombre descriptivo de la credencial que va a crear (Banca Online, etc.), un nombre de usuario o una URL para recordar el portal de login. Keepass también permite establecer manualmente la contraseña, donde además nos indicará visualmente el nivel de calidad de la misma para que tengamos una idea de cuán segura es la contraseña que estamos escribiendo:

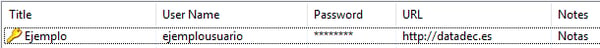

En la pestaña “history” podemos acceder a todas las credenciales de ese mismo servicio que hemos tenido desde que empezamos a usar Keepass, lo cual puede sernos muy útil cuando hacemos un cambio periódico de contraseñas y cometemos un error al cambiarla. Siempre podremos saber qué contraseña había anteriormente. Cuando hayamos creado las primeras claves, obtendremos una vista similar a ésta:

¿Cómo se almacenan las contraseñas dentro de Keepass?

Keepass crea una base de datos local (un fichero con extensión .kdbx) que tiene una capa de cifrado suficientemente robusta como para que, incluso si te roban el fichero, no puedan descifrarlo en un periodo corto de tiempo siempre y cuando la contraseña maestra sea lo suficientemente robusta. Una clave muy sencilla (por ejemplo, abc1234) llevará minutos en ser crackeada. Una clave compleja (por ejemplo, 20 caracteres alfanuméricos con símbolos) podría demorar meses e incluso años. No obstante, lo más importante es darnos cuenta si se produce el robo del fichero para poder cambiar todas las contraseñas antes de que los atacantes hayan conseguido crackear el fichero. Es vital darse cuenta del robo del fichero a tiempo. Cómo darse cuenta de ello es algo que hablaremos en próximos artículos.

¿Entonces Keepass es seguro?

La fortaleza de Keepass reside en la clave maestra que introduces para abrir la base de datos. Si la clave es muy fuerte, podemos asumir que tu Keepass es seguro. Ya sé lo que estás pensando, sí, hay aplicaciones específicamente optimizadas para crackerar Keepass. Sí, es cierto, pero es increíblemente difícil de conseguir si la contraseña es larga y complicada. Personalmente he utilizado estas herramientas por trabajo y puedo concluir que, incluso con los mejores medios del mercado, te puede demorar meses -incluso años- si la contraseña es decente, pero puede demorar pocos minutos si pones una contraseña sencilla de 7 caracteres.

Una forma evidente de reducir el riesgo es tener una adecuada política de cambio de contraseñas. Generalmente, las empresas certificadas en ISO 27001 suelen disponer de un cambio general de contraseñas cada, como mínimo, 6 meses. De esta forma, la sustracción del fichero Keepass es menos problemática, ya que el tiempo que demora a un atacante crackearlo suele ser superior al tiempo que va a transcurrir hasta el próximo cambio de contraseñas. De esta forma, cuando el atacante consiga acceder a las claves, éstas ya habrán sido cambiadas y no le servirá de nada.

A nivel personal aplica lo mismo. Es importante cambiar periódicamente nuestras contraseñas de redes sociales, banca online, etc. Un detalle importante es que, usualmente, cuando se produce una brecha de seguridad en una empresa, ésta se publica algún tiempo después de que haya ocurrido (generalmente entre unos meses y un par de años). Por ello es importante el cambio periódico de credenciales, ya que cuando se publique una brecha, si hemos cambiado la contraseña con posterioridad a la fecha en que ésta se produjo, estaremos a salvo.

“¿Y no vale almacenar las contraseñas en el navegador?”

Las contraseñas almacenadas en el navegador pueden ser accesibles por los complementos de navegación que tengamos instalados o por el malware que pueda infectar nuestro equipo. Una simple vulnerabilidad en el navegador puede dejarlas expuestas a los atacantes. No es una práctica segura y debe evitarse a toda costa. Además, no es adecuada a la norma ISO 27001, que regula las prácticas corporativas referentes a seguridad de la información.

“En lugar de Keepass, ¿Puedo usar un servicio web similar? Así es más cómodo acceder desde cualquier lugar”

¡Evidentemente, no! Si almacenas tus credenciales en una aplicación web de otra empresa, eres carne de cañón. En otras palabras:

- Te estarás fiando de otra empresa, mientras que si almacenas tú mismo tu fichero Keepass no necesitas fiarte de nadie

- Si comprometen la seguridad de esa aplicación web, date por perdido

“Los servicios que yo uso son muy seguros (Hotmail, Dropbox, LinkedIn) y no hay filtración de datos”

Ayyy, cuántas veces habré escuchado eso. Una gran mayoría de proveedores de primer nivel han sufrido filtración de cuentas en los últimos años. Cuando hablamos de cuentas, hablamos de usuarios + contraseñas + direcciones postales + correos electrónicos, incluso datos bancarios. Algunas de las filtraciones de cuentas más famosas y recientes han sido:

- Adobe. Filtración de 153 millones de cuentas en 2013.

- Ashley Madison. Sitio para adultos que tuvo una filtración muy mediática de 30,8 millones de cuentas en 2015, donde entre los nombres publicados se encontraban algunas personalidades famosas. O simplemente tu pareja encontraba tu nombre en la lista…

- Avast. Sí, Avast, la empresa que proporciona el conocido antivirus. 422 mil contraseñas en 2014.

- Badoo. Red social que en 2013 tuvo una filtración de 112 millones de cuentas.

- Dailymotion. Sitio web de video streaming que tuvo en 2016 una brecha de 85 millones de cuentas.

- Dropbox. En 2012 se hicieron públicas 68,6 millones de contraseñas, entre ellas la mía y muy probablemente la tuya.

- Imgur. Este conocido sitio web de compartición de imágenes tuvo en 2013 una filtración de 1,7 millones de cuentas.

- League of Legends. El conocido videojuego vio filtradas 339 mil contraseñas en 2012.

- LinkedIn. Una de las más conocidas. El servicio de Microsoft tuvo una brecha de 164 millones de cuentas en 2012. Por supuesto estaba la mía y -ya te lo confirmo- también la tuya.

- 500px. Sitio de stock photography. Casi 14,9 millones de cuentas publicadas.

La lista sigue hasta el infinito con brechas de Minecraft, Playstation Network, Linux Mint, MySpace, Neopets, OVH, Patreon y un largo etcétera. Si tenías cuenta en alguna de ellas, ya tardas en cambiar tu contraseña.

Prueba de concepto

La experiencia me dice que, hasta que un usuario no observa con sus propios ojos que sus claves andan en manos de cualquier persona, no toma medidas. Por ello os planteo una prueba de concepto. Existen portales web que disponen de casi todas las bases de datos publicadas hasta el momento donde puedes buscarte (también puedes buscar a otras personas, lo que implica que otras personas pueden buscarte a ti…). Quizá la más conocida es haveibeenpwned.com, que contiene la información de un total de 7,8 billones (con b) de cuentas comprometidas:

Por lo tanto, te reto a que:

- Entres en https://haveibeenpwned.com

- Busques tu dirección de correo electrónico, usuario, o cualquier otro dato personal y, si te aparece que han sido comprometidas, veas más abajo qué servicio ha sido.

- Corras a cambiarte la contraseña como si no hubiera mañana

- Hagas caso a este artículo y comiences a utilizar Keepass en tu vida diaria y utilices una credencial para cada servicio.

Haveibeenpwned.com te proporciona información de si la cuenta que has consultado está publicada en alguna brecha o no, pero no te proporciona acceso a los datos filtrados por privacidad. Es importante informaros que también existen otros sitios web, los cuales no mencionaré, que sí permiten acceder a los datos en sí. Es decir, que puedes introducir el correo electrónico de cualquier persona y acceder a todos los datos filtrados, incluyendo contraseñas.

De aquí se desprende el resumen de hoy:

- Utiliza Keepass para generar credenciales largas (>20 caracteres) y robustas y para mantenerlas almacenadas de forma segura.

- No reutilices tus credenciales en ningún servicio, usa una diferente para cada servicio.

- Cambia las credenciales con frecuencia, al menos cada 6 meses.

- No hay que ser un super hacker para obtener tu contraseña. Basta con entrar a uno de los sitios que no he mencionado y en dos clicks la tienes. Fácil y sencillo.

Y hasta aquí el artículo de hoy. Y tú, ¿vas a seguir usando la misma contraseña para todo?

Si te ha interesado este POST te invitamos a que leas también: